従来の境界型防御では対応しきれない現代のセキュリティリスク。ゼロトラストセキュリティは、あらゆるアクセスを信頼せず検証することで、安全な環境を実現します。本記事では、ゼロトラストの概念から導入の必要性、実現するための要素、具体的なソリューションまで詳しく解説します。

目次

Toggleゼロトラストセキュリティとは?従来のセキュリティモデルとの違い

ゼロトラストの基本的な考え方

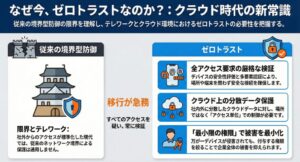

ゼロトラストセキュリティは、従来のセキュリティモデルとは異なり、「すべてを疑う」という前提に立っています。これは、ネットワークの内外を問わず、すべてのユーザーやデバイスからのアクセス要求を検証し、最小限の権限のみを付与するという考え方です。従来の境界型防御では、内部ネットワークは信頼されていましたが、ゼロトラストでは、内部も外部も同じように扱います。

このモデルでは、アクセスを要求するすべてのエンティティ(ユーザー、デバイス、アプリケーションなど)が認証され、認可される必要があります。認証とは、ユーザーが本人であることを確認するプロセスであり、認可とは、そのユーザーが特定のデータやリソースにアクセスする権限を持っていることを確認するプロセスです。ゼロトラストでは、これらのプロセスが継続的に行われ、アクセスが許可された後も、ユーザーの行動が監視されます。

ゼロトラストセキュリティは、今日の複雑なIT環境において不可欠なセキュリティモデルとなっています。従来の境界型防御は、クラウドサービス、モバイルデバイス、IoTデバイスの普及により、その有効性が低下しています。ゼロトラストは、これらの新しい脅威に対応し、組織のデータとリソースを保護するためのより効果的な方法を提供します。

境界型防御の限界

従来の境界型防御は、ファイアウォールや侵入検知システム(IDS)などを活用して、組織のネットワーク境界を保護することに重点を置いていました。内部ネットワークは信頼できると見なされ、外部からの脅威のみが防御の対象でした。しかし、このアプローチにはいくつかの重大な欠点があります。

まず、内部からの脅威に対する防御が脆弱です。従業員による不正行為や、マルウェアに感染した内部デバイスからの攻撃を防ぐことができません。いったん攻撃者が境界を突破すると、内部ネットワーク全体に自由にアクセスできる可能性があります。

次に、境界型防御は、クラウドサービスやモバイルデバイスの普及に対応できません。これらのデバイスは、社内ネットワークの境界を越えてアクセスするため、従来のセキュリティ対策だけでは保護しきれません。また、攻撃者が正規の認証情報を盗み取り、内部ネットワークに侵入した場合、境界型防御ではこれを検知することが困難です。

さらに、境界型防御は、複雑なネットワーク環境では管理が困難になる場合があります。ネットワークが拡大し、複数の場所に分散すると、境界を定義し、維持することが難しくなります。これらの限界から、ゼロトラストセキュリティの必要性が高まっています。

ゼロトラストが注目される背景:テレワークとクラウド利用の拡大

場所を選ばない働き方の普及

テレワークの普及は、企業のセキュリティ環境に大きな変化をもたらしました。従業員が自宅や外出先から社内ネットワークにアクセスするようになり、従来の境界型防御では対応しきれないリスクが増大しています。従業員の個人用デバイスが業務に使用されることも多くなり、セキュリティ対策が不十分なデバイスからのアクセスは、企業全体のセキュリティを脅かす可能性があります。

ゼロトラストセキュリティは、このような状況に対応するために設計されています。すべてのアクセス要求を検証し、デバイスのセキュリティ状態を評価することで、安全なアクセスを確保します。また、最小限の権限のみを付与することで、万が一、デバイスが侵害された場合でも、被害を最小限に抑えることができます。

テレワーク環境においては、従業員の利便性とセキュリティの両立が重要です。ゼロトラストは、多要素認証やリスクベース認証などの技術を活用することで、ユーザーエクスペリエンスを損なうことなく、セキュリティを強化することができます。

クラウドサービスの利用増加

クラウドサービスの利用は、企業のIT環境を大きく変革しました。企業は、インフラストラクチャ、プラットフォーム、ソフトウェアをクラウド上で利用することで、コスト削減、柔軟性向上、スケーラビリティ向上などのメリットを享受しています。しかし、クラウドサービスの利用は、新たなセキュリティリスクももたらします。

クラウド環境では、データが社内外に分散し、従来のセキュリティ対策だけでは保護しきれません。クラウドサービスプロバイダーは、一定のセキュリティ対策を提供していますが、企業の責任範囲も存在します。企業は、クラウド環境におけるセキュリティ対策を強化し、データの機密性、完全性、可用性を確保する必要があります。

ゼロトラストセキュリティは、クラウド環境におけるセキュリティ対策としても有効です。クラウドサービスへのアクセスを検証し、最小限の権限のみを付与することで、不正アクセスやデータ漏洩のリスクを軽減します。また、クラウド環境におけるデータの暗号化やアクセスログの監視など、ゼロトラストの原則に基づいたセキュリティ対策を講じることで、クラウド環境全体を保護することができます。

ゼロトラストセキュリティ実現のための要素とソリューション

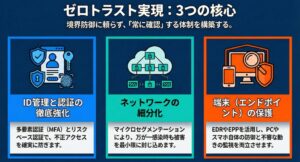

アイデンティティとアクセス管理(IAM)

アイデンティティとアクセス管理(IAM)は、ゼロトラストセキュリティの中核となる要素です。IAMは、ユーザーの識別、認証、認可を管理する仕組みであり、誰が、いつ、何にアクセスできるかを制御します。ゼロトラスト環境では、IAMを強化し、多要素認証(MFA)やリスクベース認証(RBA)を導入することで、不正アクセスを防止します。

MFAは、パスワードに加えて、別の認証要素(例:生体認証、ワンタイムパスワード)を要求することで、セキュリティを強化します。RBAは、ユーザーの行動やデバイスの情報に基づいて、リスクレベルを評価し、アクセスを制御します。例えば、通常とは異なる場所からアクセスした場合や、マルウェアに感染している可能性のあるデバイスからアクセスした場合、追加の認証を要求したり、アクセスを拒否したりすることができます。

IAMソリューションは、オンプレミス環境とクラウド環境の両方で利用できます。クラウドベースのIAMソリューションは、スケーラビリティが高く、管理が容易であるというメリットがあります。企業は、自社のニーズに合わせて、適切なIAMソリューションを選択する必要があります。

マイクロセグメンテーション

マイクロセグメンテーションは、ネットワークを細かく分割し、アクセス制御を適用することで、攻撃範囲を限定する技術です。従来のネットワークセグメンテーションは、VLAN(仮想LAN)などを使用して、ネットワークを物理的または論理的に分割していましたが、マイクロセグメンテーションは、より細かい粒度でネットワークを分割します。

マイクロセグメンテーションでは、アプリケーション、ワークロード、または個々のデバイスごとに、ネットワークセグメントを作成し、それぞれに異なるアクセス制御ポリシーを適用します。これにより、マルウェア感染や情報漏洩が発生した場合でも、被害範囲を最小限に抑えることができます。

マイクロセグメンテーションは、ソフトウェア定義ネットワーク(SDN)やネットワーク仮想化などの技術を活用して実現されます。これらの技術を使用することで、ネットワーク構成を動的に変更し、アクセス制御ポリシーを柔軟に適用することができます。マイクロセグメンテーションは、特にクラウド環境やコンテナ環境において有効なセキュリティ対策です。

エンドポイントの保護

エンドポイント(PC、スマートフォン、タブレットなど)は、攻撃の入り口となる可能性があります。従業員が使用するデバイスは、マルウェアに感染したり、フィッシング詐欺の被害に遭ったりする可能性があります。エンドポイントのセキュリティ対策を強化することは、ゼロトラストセキュリティにおいて非常に重要です。

エンドポイント保護(EPP)ソリューションは、マルウェア対策、脆弱性対策、デバイス制御などの機能を提供し、エンドポイントを保護します。EDR(EndpointDetection andResponse)ソリューションは、エンドポイントの活動を監視し、不審な行動を検知して対応します。これらのソリューションを組み合わせることで、エンドポイントに対する多層的な防御を実現できます。

エンドポイントのセキュリティ対策としては、常に最新のセキュリティパッチを適用し、アンチウイルスソフトを最新の状態に保つことが重要です。また、従業員に対するセキュリティ教育を実施し、セキュリティ意識を高めることも不可欠です。さらに、モバイルデバイス管理(MDM)ソリューションを導入することで、モバイルデバイスのセキュリティポリシーを適用し、紛失・盗難時のデータ保護を強化することができます。

ゼロトラスト導入における課題と注意点

導入範囲の明確化

ゼロトラストセキュリティの導入は、組織全体に影響を与える大きなプロジェクトです。そのため、最初からすべてのシステムをゼロトラスト化しようとすると、複雑になりすぎて失敗する可能性があります。まずは、重要なデータやシステムを保護する範囲を明確にし、スモールスタートで始めることが成功の鍵となります。

導入範囲を明確化する際には、リスクアセスメントを実施し、最も重要な資産を特定します。そして、これらの資産を保護するために必要なセキュリティ対策を検討します。また、ビジネスへの影響を最小限に抑えるために、段階的な導入計画を立てることが重要です。

例えば、最初は特定の部門やアプリケーションに限定してゼロトラストを導入し、その結果を評価してから、他の範囲に拡大していくというアプローチが考えられます。また、クラウド環境からゼロトラストを導入し、徐々にオンプレミス環境に拡大していくという方法もあります。

既存システムとの連携

ゼロトラストを導入する際には、既存のセキュリティシステムとの連携を考慮する必要があります。既存のシステムがゼロトラストの原則と矛盾する場合や、互換性がない場合、かえってセキュリティホールを生む可能性があります。

既存システムとの連携を検討する際には、API(ApplicationProgrammingInterface)を活用したり、中間的なソフトウェアを導入したりすることで、システム間の連携を円滑にすることができます。また、既存システムを段階的にリプレースしていくというアプローチも考えられます。

ただし、既存システムのリプレースは、コストや時間、労力がかかるため、慎重に検討する必要があります。ビジネスへの影響を最小限に抑えながら、段階的にシステムを刷新していくことが重要です。また、ゼロトラストの導入に合わせて、レガシーシステムの見直しや廃棄を検討することも有効です。

セキュリティ意識の向上

ゼロトラストは、技術的な対策だけでなく、従業員のセキュリティ意識向上が不可欠です。どれだけ高度なセキュリティシステムを導入しても、従業員の不注意や誤った行動によって、セキュリティインシデントが発生する可能性があります。

定期的な研修や啓発活動を通じて、従業員のセキュリティ意識を高める必要があります。研修では、フィッシング詐欺、マルウェア感染、パスワードの安全な管理方法など、具体的な事例を交えながら、セキュリティリスクについて説明します。

また、従業員がセキュリティリスクを認識し、適切な行動をとれるように、社内規定やガイドラインを整備することも重要です。さらに、セキュリティインシデントが発生した場合の対応手順を明確化し、従業員が迅速かつ適切に対応できるように訓練する必要があります。

まとめ:ゼロトラストで強固なセキュリティ体制を構築

ゼロトラストセキュリティは、現代の複雑化するセキュリティリスクに対応するための有効な手段です。従来の境界型防御では対応しきれない、内部からの脅威やクラウド環境におけるリスクに対処することができます。

ゼロトラストの導入には、いくつかの課題や注意点がありますが、適切な計画と対策を行うことで、安全な環境を実現できます。まずは、自社のビジネスニーズとリスクを評価し、ゼロトラストの原則に基づいて、セキュリティアーキテクチャを設計することが重要です。

そして、IAM、マイクロセグメンテーション、エンドポイント保護などの要素を組み合わせ、多層的な防御を構築します。また、従業員のセキュリティ意識向上にも取り組み、人的な脆弱性を減らすことも重要です。

ぜひ、ゼロトラストの導入を検討し、変化し続ける脅威に対応できる、強固なセキュリティ体制を構築してください。継続的な見直しと改善を行い、常に最新の脅威に対応できるように、セキュリティ体制を維持していくことが大切です。